Von Kryptografie über Drohnen bis hin zu Digitalen Zwillingen – neue Prozesse und Technologien erfordern eine Anpassung der Sicherheitsstrategie. Kudelski Security fasst die fünf wichtigsten Trends für die Sicherheit von Operational Technology zusammen.

Im vergangenen Jahr haben viele Unternehmen Prozesse geändert und innovative Technologien eingeführt, um sich an neue Marktanforderungen anzupassen und ihren Mitarbeitern das sichere Arbeiten von zu Hause zu ermöglichen. Wachsende Sicherheitsrisiken durch die zunehmende Verknüpfung von IT-Technologien mit Operational Technology (OT) wurden dabei nur selten bedacht. Der letztgenannte Begriff beschreibt Systeme, die für operative Prozesse nötig sind. Der Security-Spezialist Kudelski beschreibt 5 Schritte zum Absichern dieser Komponenten.

1. Kryptografie und Kommunikationsprotokolle updaten

Altsysteme mit unsicheren Kommunikationsprotokollen ohne Verschlüsselung stellen für Unternehmen Risiken dar. Insbesondere Quantencomputer, die eine herkömmliche Verschlüsselung in Sekundenschnelle aushebeln, sind künftig eine große Bedrohung. Branchenübergreifend müssen Unternehmen sich damit auseinandersetzen, bevor diese in größerem Umfang zum Einsatz kommen. Fortschrittliche Kryptografie- und Kommunikationstechnologien sind unerlässlich, um den neuen Angriffsvektoren zu begegnen. Um zu verstehen, wie die Risiken und Vorteile der Quantencomputer in Einklang gebracht werden können, braucht es eine Zusammenarbeit mit Spezialisten.

2. Drohnen absichern

Unternehmen werden künftig eine Vielzahl von Drohnen einsetzen, zum Beispiel für die Überwachung von Anbaugebieten, die Standort- und Geländevermessung, die Inspektion von Versorgungsinfrastrukturen, die Auslieferung von Waren oder die Überprüfung von Lagerbeständen. Beauftragte für Sicherheit von Operational Technology dürfen nicht vergessen, dass der Drohneneinsatz neue Angriffsvektoren eröffnet, die nur schwer zu entschärfen sind. Beispiele für das Risiko durch den Angriff auf eine Drohne sind unter anderem das Ausspionieren von Anlagen über die Kameras der Drohne oder das Sammeln und Missbrauchen von sensiblen Daten, einschließlich Bildern und Videos, auf die Cyberkriminelle über die Drohne zugreifen. Vernetzte Drohnen stellen zudem ein Einfallstor für Angriffe auf das gesamte Netzwerk dar, über das die Daten übertragen werden. End-to-End-Security in ihren Netzwerken kann Unternehmen vor diesem Risiko schützen.

3. Multi-Cloud-Governance einführen

Multi-Cloud-Governance und -Transparenz gewinnen künftig große Bedeutung. Um ausreichend Informationen zu Bedrohungen zu erhalten und automatisiert stattfindende Angriffe abzuwehren,werden sich in der Operational Technology cloudbasierte Sicherheitslösungen durchsetzen. Diese ermöglichen Unternehmen automatisierte Reaktionen, die den Zugriff auf Assets verhindern, Sicherheitsabschaltungen einleiten oder das Wartungspersonal im Falle eines möglichen Angriffs benachrichtigen.

4. Edge Computing in Netzwerken einrichten

Edge Computing ist eine weitere Technologie, die für die Sicherheit von Operational Technology wichtig wird. Die geräteinterne Datenverarbeitung hilft Unternehmen, schnell und effektiv auf Bedrohungen des Industrial Internet of Things zu reagieren. So wird die Edge-Computing-Technologie beispielsweise den Schutz des Netzwerks in Fahrzeugen ermöglichen. Die Sicherheitskomponenten überwachen alles, vom Infotainmentsystem eines Fahrzeugs bis hin zu den Kommunikationssystemen, die seine Software und Hardware miteinander verbinden. So werden die Eintrittspunkte des Fahrzeugnetzwerks vor Angriffen geschützt. Derartige Sicherheitssysteme können zudem eine kontinuierliche Bedrohungsanalyse durchführen, um festzustellen, welche Punkte wann am verwundbarsten sind.

5. Digitale Zwillinge fürs Virtual Patching aufsetzen

Um die Sicherheit ihrer Operational Technology zu überwachen, werden Unternehmen künftig digitale Zwillinge von Cybersicherheitsprogrammen einsetzen. Ein digitaler Zwilling ist ein virtuelles Modell eines Prozesses, eines Produkts oder einer Dienstleistung. Die Verbindung der virtuellen und der physischen Welt ermöglicht eine Simulation und Analyse, um Probleme vorherzusehen und zu vermeiden, Ausfallzeiten zu verhindern und für die Zukunft zu planen. Digitale Zwillinge kommen bei der Verwaltung von Software-Updates für virtuelles Patching zum Einsatz. Ist es nicht möglich, Patches sofort aufzuspielen, kann virtuelles Patching Schwachstellen entschärfen und die Ausfallzeit reduzieren. Bei diesem Verfahren werden mehrere Schichten von Sicherheits-Policies und -regeln implementiert, die es Exploits unmöglich machen, Netzwerkpfade von und zu einer Schwachstelle zu nutzen. Mit digitalen Zwillingen kann die IT-Abteilung simulieren, ob die ergriffenen Maßnahmen wirksamen Schutz bieten.

Mehr Informationen zur Sicherheit von Operational Technology und zu deren Konvergenz mit IT-Strukturen enthält das Whitepaper Operational Technology – The Great IT Convergence von Kudelski Security. Jürgen Frisch

Anzeige

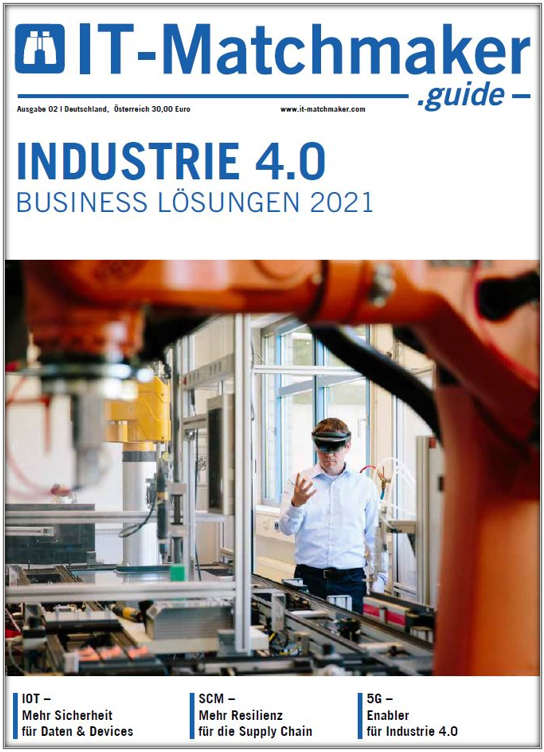

IT-Matchmaker®.guide Industrie 4.0

IT-Matchmaker®.guide Industrie 4.0

Einkaufsführer & Standardreferenz für Industrie-4.0-Software

- Fachbeiträge

- Firmenprofile relevanter Anbieter

- Referenzen aus der Praxis

- Produktübersichten