Die Herausforderung beim Umgang mit Cyberbedrohungen, liegt beim Priorisieren der Sicherheitsmaßnahmen. Dafür empfehlen sich zwei Verfahren, die auf Sicherheitskontrollen und auf dem Absichern von Identitäten basieren.

Schotten dicht: Geht es um die Priorisierung von Cybersicherheitsmaßnahmen sollten Unternehmen laut Security-Spezialist Cyberark die verschiedenen Risikofaktoren beachten. Im Wesentlichen geht es dabei um den Grad der Privilegierung, die Zugriffsmöglichkeiten einer Identität und die Gefahr einer Kompromittierung. Basierend auf dieser Vorüberlegung empfiehlt der IT-Security-Spezialist zwei effiziente risikobasierte Priorisierungsmethoden.

Methode 1: Priorisierung auf Basis von Sicherheitskontrollen

Das erste Verfahren zur Priorisierung von Cybersicherheitsmaßnahmen basiert auf der Erkenntnis, dass Unternehmen nicht alle Sicherheitskontrollen gleichzeitig durchführen können. Die Prioritäten werden daher anhand der Risikoanalyse und des für die Risikominderung erforderlichen Aufwands festgelegt. Bei diesem Ansatz implementieren Unternehmen die Sicherheitskontrollen iterativ. Die Prioritätensetzung umfasst hierbei vier Schritte:

1. Umsetzen eines Zero-Standing-Privileges-Konzepts mit einem rollenbasierten Zugriff, einer Multi-Faktor-Authentifizierung und einem Session-Schutz. Benutzer können dabei nur dann und nur so lange auf Ressourcen zugreifen, wie es zur Erfüllung ihrer Aufgaben erforderlich ist.

2. Implementieren von Kontrollen für privilegierte Zugriffe mit sicherer Speicherung von Credentials, Passwort-Management, Multi-Faktor-Authentifizierung und Session-Monitoring.

3. Einführung von Secrets-Management-Kontrollen mit dem sicheren Speichern und der Rotation von Secrets, das Entfernen von hart-kodierten Secrets und die Just-in-Time-Bereitstellung von Secrets für Anwendungen. Der Fokus liegt dabei auf verfeinerten Berechtigungen für Maschinen-Workloads und den dabei genutzten Passwörtern und Keys.

4. Einführen von Identity-Governance-Kontrollen mit Lifecycle Management und Compliance-Mechanismen. Diese Kontrollen erfassen zunächst IT-Administratoren, dann Entwickler und andere privilegierte Rollen und schließlich die Endanwender.

Anzeige

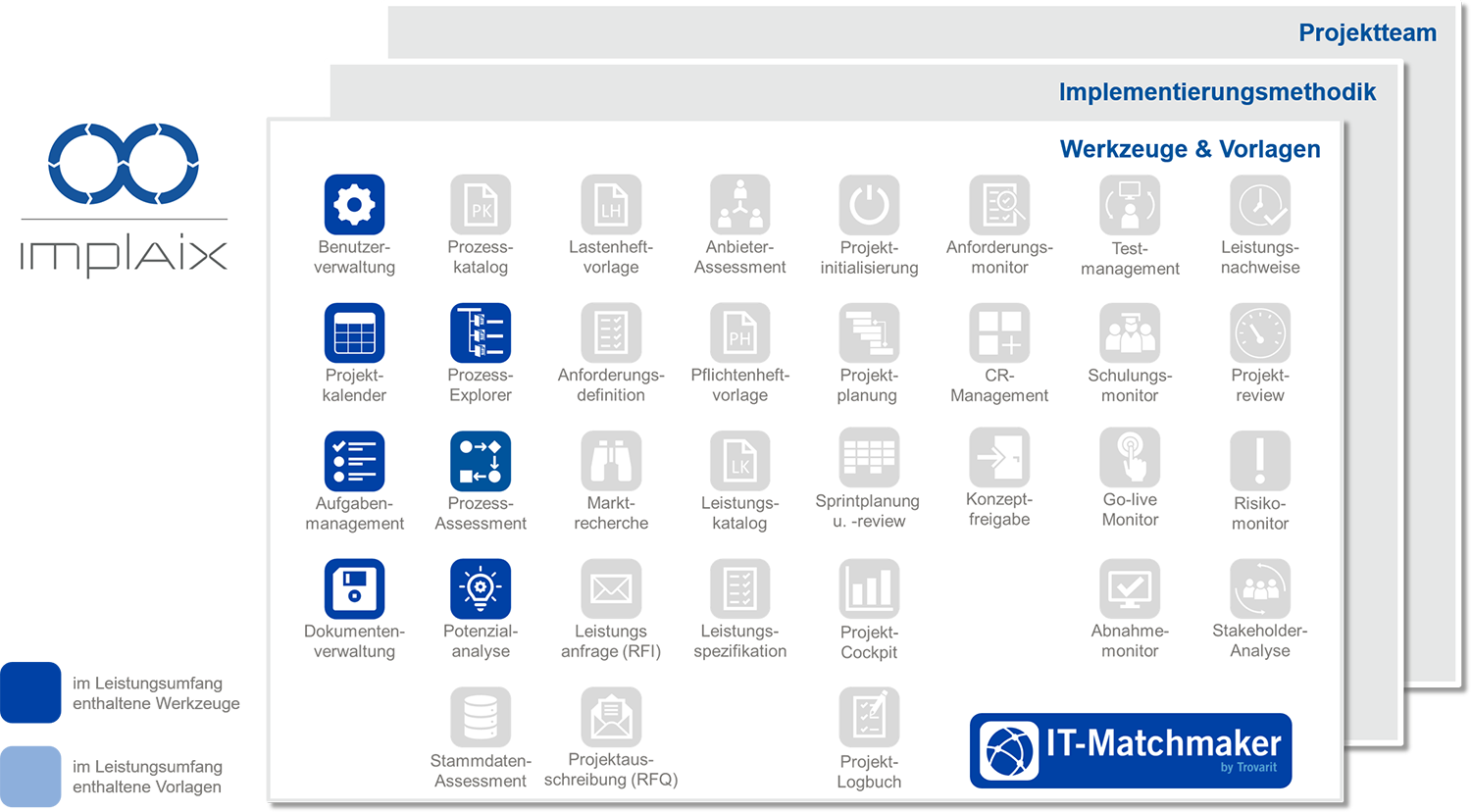

Der IT-Matchmaker® – Ihr Allround-Werkzeug für Digitalisierungsprojekte jeder Art

Der IT-Matchmaker® – Ihr Allround-Werkzeug für Digitalisierungsprojekte jeder Art

Die Plattform für erfolgreiche Business-Software-Projekte

- mit zahlreichen Werkzeugen & Services

- auf dem Aachener Implementierungsmodell für Business Software (ImplAiX®) methodisch basiert

Zur Einsatzanalyse mit dem IT-Matchmaker®

Methode 2: Priorisierung auf Basis von Identität und Persona

Diese Methode zur Priorisierung von Cybersicherheitsmaßnahmen konzentriert sich auf das Absichern von Identitäten oder Personas. Die ideale Priorisierungshierarchie umfasst vier Schritte:

1. Sichern von Root- und Registrierungs-Accounts wie Global-Administrator-Zugängen.

2. Priorisieren von IT-Administratoren und Rollen, die Zugriff auf Accounts von Cloud-Service-Providern besitzen.

3. Einführen von maßgeschneiderten Sicherheitskontrollen für Entwickler und Administratoren mit privilegiertem Zugang zu bestimmten Services oder Ressourcen.

4. Berücksichtigen weiterer Anwendungs- und Audit-Teams sowie von Benutzern mit geringeren Privilegien wie einem Read-Only-Zugriff.

5. Absichern von Maschinen-Workloads und Cloud-nativen Services sowie von Automatisierungs- und Orchestrierungs-Workloads mithilfe von Secrets-Management und Least-Privilege-Kontrollen.

„Eine Prioritätensetzung ist bei Cyberbedrohungen unerlässlich.“, erklärt Fabian Hotarek, Solutions Engineering Manager bei CyberArk. „Eine wirksame Priorisierung erfordert ein differenziertes Verständnis der Risikodynamik und einen strategischen, adaptiven Ansatz. Unternehmen können hier eine Kombination aus einer auf Sicherheitskontrollen und einer auf Identitäten beziehungsweise Personas basierenden Priorisierung nutzen, um ihre Resilienz gegenüber Cybergefahren zu verbessern. Eine klare Strategie und genau definierte Prioritäten helfen dabei, eine hohe Effizienz und Sicherheit in der IT-Umgebung aufrechtzuerhalten.“ Jürgen Frisch