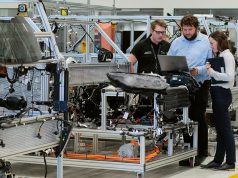

In der Produktion kommen technische Komponenten zum Einsatz, die kaum gegen Cyber-Angriffe geschützt sind. Mit Schwachstellen- und Patch-Management sowie Incident Handling sichern Unternehmen ihre Anlagen ab.

Industrieanlagen sind oft ein leichtes Ziel für Hacker. Das Schwachstellen-Management ist in diesem Umfeld bislang weitgehend unbekannt, und außerdem fehlt das Sicherheitsbewusstsein. Unternehmen sind daher Cyber-Attacken schutzlos ausgeliefert. Angreifer nutzen die Lücken gezielt aus, wie der Global Threat Intelligence Report 2018 von NTT Security zeigt: In Deutschland entfielen demnach 36 Prozent aller Cyber-Attacken auf die Fertigungsindustrie. Das sind deutlich mehr Angriffe als auf andere Branchen.

NTT Security zeigt auf, wie die Betreiber von Produktionsanlagen mit fünf aufeinander abgestimmten Schritten die Sicherheit steigern.

1. Eine toolgestützte Bestandsaufnahme der Komponenten vornehmen

In der Produktionsumgebung eines Unternehmens sind oft tausende Komponenten der Operational Technology verbaut wie Aktoren, Engineering Workstations, Human Machine Interfaces, Programmable Logic Controller, Sensoren oder Server-basierte SCADA-Systeme (Supervisory Control and Data Acquisition). Eine Bestandsaufnahme sorgt für Transparenz und schafft die Voraussetzung für nachfolgende Sicherheitsmaßnahmen. Sie zeigt auf, welche Komponenten in der Produktionsumgebung vorhanden sind, wer mit wem über welches Protokoll kommuniziert, welche Kommunikationsverbindungen in die Außenwelt bestehen, ob alle Komponenten autorisiert sind und kontrollierte Wartungskanäle bestehen.

2. Die Sicherheitsschwachstellen ausfindig machen

Der nächste Schritt im Anschluss an die Dokumentation der existierenden Infrastruktur besteht darin, die Schwachstellen der Komponenten aufzuspüren – und zwar ohne dass dies die Abläufe im Produktionsnetz stört. Spezialisierte Tools nutzen Echtzeit-Überwachungs- und Analyseverfahren, erkennen Abweichungen vom erwarteten Verhalten und weisen auf Sicherheits- und Prozessprobleme hin. So erhalten Unternehmen einen Überblick über die Gefährdung der von ihnen eingesetzten Komponenten.

3. Die Sicherheit mit Smart Vulnerability Management verbessern

Ergänzt wird die Bestandsaufnahme durch eine Risikoabschätzung. Schließlich weist jede Anlage und jede Produktionsumgebung ein individuelles Risikoprofil auf. Unternehmen müssen das Risiko anhand einer Klassifizierung und Bewertung der schützenswerten Daten und Prozesse ermitteln. Idealerweise lassen sie sich dabei durch einen externen Security-Spezialisten unterstützen. Die Risikoabschätzung legt die Basis für eine umfassende Vulnerability-Management-Strategie und eine strukturierte Planung der weiteren Schritte. Verantwortliche sollten sich allerdings nicht der Illusion hingeben, dass sie sämtliche Komponenten patchen können. Oft bilden kompensatorische Maßnahmen die einzige Lösung zum Verringern der Risiken.

4. Endpoint-Protection-Software einsetzen

Als schnell umsetzbare und effiziente Maßnahme empfiehlt sich der Einsatz von Endpoint-Protection-Software auf Engineering Workstations und SCADA-Servern. Damit lassen sich die Systeme vor Malware aller Art und Cyber-Angriffen schützen. Die Software überwacht alle auf den Rechnern ablaufenden Aktionen und verhindert gefährliche Situationen. Darüber hinaus lässt sich auch feststellen, ob es im Netzwerkverkehr anormale Ereignisse gibt. Oft lassen sich hier nur Produkte einsetzen, die der Hersteller der SCADA-Lösung freigegeben hat.

5. Eine unternehmensweite IT-Sicherheitsstrategie aufsetzen

Unternehmen sollten die sicherheitstechnische Kluft überwinden zwischen der Produktionslandschaft und der klassischen IT-Welt, die über umfangreiche Erfahrungen bei der Umsetzung von IT-Security verfügt. Die Geschäftsführung ist für die Gesamtsicherheit im Unternehmen verantwortlich und kann die Umsetzung beispielsweise an einen Chief Information Security Officer delegieren. Die fachliche Verantwortung für die klassischen IT- und die Produktionssysteme sollte in den Abteilungen liegen, aber die Verantwortung für die Umsetzung und Einhaltung der ganzheitlichen Sicherheitsstrategie im Unternehmen muss zentralisiert sein.

„Die Unternehmen sind gefordert, organisatorische und technische Maßnahmen zu ergreifen, um die Sicherheit im Produktionsumfeld zu steigern“, erläutert Christian Koch, Senior Manager Global Risk and Compliance & Internet of Things/Operational Technology bei NTT Security. „Dazu gehört auch die Implementierung und Einhaltung einer ganzheitlichen Security-Strategie, welche die herkömmliche IT-Systeme und die Komponenten der Operational Technology umfasst.“ Darüber hinaus müssten auch die Hersteller von Bauteilen, Sensoren und Maschinen aktiv werden. Sie sollten die bereits im Einsatz befindlichen Produkte schrittweise einem Penetrationstest unterziehen, um Schwachstellen aufzuspüren und die Kunden proaktiv bei deren Beseitigung unterstützen. „Bei der Neuentwicklung von Produkten müssen Hersteller das Security-by-Design-Prinzip verfolgen und in den Projektteams neben Elektrotechnikern und Ingenieuren auch Security-Spezialisten und Informatiker hinzuziehen“, fordert Koch. „Nur so lässt sich Operational Technology auf Dauer absichern.“ Jürgen Frisch