IT-Sicherheit alleine reicht künftig nicht mehr. Das Dachgesetz für kritische Infrastruktur legt den Fokus auf physischen Schutz. Veraltete Systeme genügen den Bestimmungen nicht. Um für Compliance zu sorgen, empfehlen Experten den Unternehmen sieben Schritte.

Mit dem für Anfang 2026 erwarteten KRITIS-Dachgesetz müssen Betreiber kritischer Infrastrukturen in Deutschland ihre Resilienz deutlich erhöhen. Während Cybersecurity bereits seit Jahren im Fokus steht, rückt nun auch die physische Sicherheit in den Mittelpunkt der regulatorischen Anforderungen. Das Gesetz setzt die EU-Richtlinie über die Resilienz kritischer Einrichtungen (CER-Richtlinie) in nationales Recht um und ergänzt die bestehenden Regelungen zur IT-Sicherheit (BSI-Gesetz).

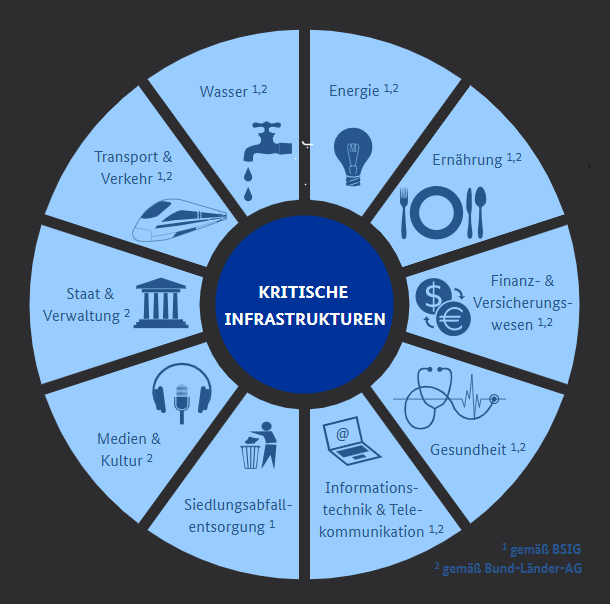

Betroffen sind nicht nur Energieversorger, Krankenhäuser, Banken und Transport. Auch Medien und Kultur, die öffentliche Verwaltung, Siedlungsabfallentsorgung, Weltraum sowie Lebensmittelproduktion und -vertrieb müssen diesem Gesetz genügen. Die Anforderungen gehen weit über einfache Türschlösser hinaus. Gefordert sind durchgängige Konzepte für Zutrittskontrolle, Berechtigungsmanagement und lückenlose Dokumentation aller sicherheitsrelevanten Vorgänge.

Altsysteme werden mit dem KRITIS-Dachgesetz zum Compliance-Risiko

Die Herausforderung: Viele mittelständische Unternehmen setzen noch auf Zutrittskontroll- und Zeiterfassungssysteme, die zehn Jahre oder älter sind. Diese Systeme weisen häufig erhebliche Schwachstellen auf. Ersatzteile gibt es nicht mehr, Software-Updates ebenfalls nicht, und moderne Sicherheitsfeatures wie verschlüsselte Leserprotokolle sind nicht verfügbar.

Mit Blick auf das KRITIS-Dachgesetz wird der Lifecycle-Status der eingesetzten Hardware ein wichtiger Faktor. Betreiber kritischer Infrastrukturen müssen künftig nachweisen, dass ihre Systeme dem aktuellen Stand der Technik entsprechen. Veraltete Hardware wird zum Compliance-Risiko. Um den Anforderungen des Dachgesetzes zu genügen, sollten Betreiber kritischer Infrastrukturen folgende sieben Bereiche adressieren:

1. Grundlagen und Risikoanalyse

Im ersten Schritt muss geklärt werden, ob das Unternehmen überhaupt unter die KRITIS-Definition fällt. Anschließend sind alle kritischen Gebäude, Räume und Prozesse zu identifizieren. Eine umfassende Risiko- und Schwachstellenanalyse bildet die Grundlage für alle weiteren Maßnahmen. Dabei sollten nicht nur aktuelle Bedrohungen, sondern auch die Verfügbarkeit von Ersatzteilen und der Lifecycle-Status der eingesetzten Systeme geprüft werden.

2. Physische Zutrittssicherung

Der Perimeter muss durch Zäune, Schranken und Drehkreuze gesichert werden. Gebäudeeingänge und Hochsicherheitsbereiche wie Rechenzentren oder Prototypenwerkstätten erfordern elektronische Zutrittslösungen. Die Integration mechanischer und elektronischer Zugangssysteme in einer einheitlichen Plattform ermöglicht eine zentrale Überwachung und Steuerung.

3. Zutrittsverwaltung und Berechtigungsmanagement

Die zentrale Vergabe und der Entzug von Zutrittsrechten müssen über workflow-gesteuerte Prozesse erfolgen. Antrags- und Genehmigungsprozesse sollten digitalisiert und lückenlos dokumentiert werden. Die Schließanlagenverwaltung mit Sicherungskarten und Schlüsselprotokollen stellt sicher, dass auch mechanische Zutritte nachvollziehbar bleiben.

4. Automatisierte Türsysteme und Integration

Moderne Türsysteme ermöglichen die Überwachung des Türzustands in Echtzeit. Für die Betriebssicherheit sind zudem das Verhalten bei Stromausfall, die jeweiligen Widerstandsklassen und die Integration in zentrale Management-Plattformen entscheidende Faktoren. Digitale Planungstools unterstützen dabei, Zutrittspunkte normgerecht auszulegen.

5. Service und Lifecycle-Management

Regelmäßige Wartungen, Updates und Lifecycle-Checks stellen sicher, dass die Systeme dauerhaft funktionsfähig bleiben. Schulungen sensibilisieren das Personal für Sicherheitsrisiken. Die Lieferkettenkommunikation sowie die vollständige Dokumentation aller Maßnahmen sind essentiell für Audits.

6. Resilienz und Krisenmanagement – zentrale Anforderungen im KRITIS-Dachgesetz

Notfallprotokolle definieren, wie die Betriebsfähigkeit im Ernstfall aufrechterhalten wird. Zutrittsfreigaben für Einsatzkräfte und die Priorisierung kritischer Bereiche müssen vorab festgelegt werden. Regelmäßige Tests und Szenarien – etwa Evakuierungssimulationen – stellen die Wirksamkeit der Maßnahmen sicher.

7. Compliance und Reporting

Die lückenlose Protokollierung aller Zutrittsvorgänge, Audit-Logs und revisionssichere Reports sind Pflicht. Security Health Checks bewerten regelmäßig den Status der Systeme und identifizieren Modernisierungsbedarf. Die Integration physischer, organisatorischer und digitaler Maßnahmen in ein übergeordnetes Sicherheitskonzept rundet die Compliance ab.

Anzeige | kostenloses Webinar der Trovarit Academy

|

|

Wenn ein Implementierungsprojekt in Schieflage gerät, ist der Zeitpunkt für einen Gesundheitscheck gekommen. Aber auch zur Absicherung gut laufender Projekte oder zur abschließenden Beurteilung beendeter Projekte empfiehlt sich eine begleitende Bewertung der Prozesse und Ergebnisse. In diesem Webinar erfahren Sie, wann ein Project Health Check angezeigt ist und wie ein Project Health Check die Ist-Situation im Projekt transparent macht. An konkreten Fällen aus der Praxis erfahren Sie, wie Qualitätsmängel aufgedeckt und Maßnahmen abgeleitet werden können.

Anmeldung

|

Integrierte Lösung statt Insellösungen

„Die Kombination aus physischen Sicherheitslösungen und intelligenter Software ist der Schlüssel zur KRITIS-Compliance“, erläutert Jochen Moll, Geschäftsführer bei Atoria, einem Tochterunternehmen des Standardsoftwerkers ProAlpha. „Unternehmen benötigen eine einheitliche Plattform, die mechanische, mechatronische und elektronische Zutritte in einem System verwaltet und sich eng in bestehende IT-Systeme zur Personalverwaltung und zum Gebäudemanagement einfügt.“ Zusammen mit Partnern bietet Atoria eine modular aufgebaute Lösung, die von der Hardware wie Türsysteme, Zutrittskontrollkomponenten und Schließanlagen über die zentrale Management-Software bis hin zu Planungstools und Security Health Checks alles umfasst. Jürgen Frisch